آنچه باید درباره حملات ویروسی و Ransomware ها بدانید

تاریخ انتشار: ۱۴۰۲/۱۱/۱۵ | ترجمه: حمیدرضا شیبانی | منبع: Europol

همه آنچه باید درباره حملات ویروسی و Ransomware ها بدانید

| آنچه در این مقاله میخوانید: |

▫ مؤسس

▫ رده بالهای شایع

▫ آخرین پیشرفت ها

▫ آمار

▫ پروژه نه به باج دادن به باج گیر

▫ راهنمایی و توصیه ها

معرفی

Ransomware(باجگیر) بدافزار هایی هستند که برای اخاذی پول از کاربرانی طراحی شده است که کامپیوترهای آن ها به این بدافزار آلوده شده اند. روش های خلاقانه اخیر برای آلوده کردن، پول درآوردن و هدف گیری پرسود نشان میدهد که مسیر این حمله در حال پیشرفت ماهرانه، از نسخه های مبتدی تا نسخه های پیشرفته و مؤثر آن است.

در سال های اخیر، جریان رشد Ransomware سرعت زیادی داشته است. که در همه ی وبلاگ های با امنیت بالا ، وب سایت های فنی و حتی در اخبار هم این حمله ها گزارش شده است. در حقیقت به نظر نمیرسد که این روند متوقف شود بلکه روز به روز بدتر می شود و Ransomware هم در توسعه (گسترش) و هم در مهارت پیشرفت میکند.

CryptoLocker اولین Ransomware مشهور است که در سال ۲۰۱۳ مشاهده شد. از ابتدای سال ۲۰۱۳ تا پایان سال ۲۰۱۳ تنها تعداد کمی از گونه های فعال Ransomware وجود داشتند. تعدادی از این گونه ها به حدی ضعیف بودند که کاربران بدون نیاز به تسلیم در برابر تقاضای باج آن ها میتوانستد فایل های رمز شده را رمز گشایی کنند به همین خاطر این روش های آلوده کننده محدود شدند.

با وجود این که گونه های زیادی از آن پس در همه جا به وجود می آمدند اما تعداد زیادی از آن ها یا اصرار به آلوده کردن کامپیوتر های کاربران داشتند و یا یک نقشه کوتاه را اجرا می کردند. یک نمونه خوب Teslacrypt است ، یک Ransomware بدنام که نویسنده های آن یک شاه کلید برای هر کاربر عرضه میکردند.

در موارد دیگر گونه های جدید Ransomware، حتی آنهایی که به طور گسترده ای منتشر و مشهور شدند به سرعت اشکالات و نقاط ضعف آن ها کشف شد وقتی که آنها خودشان را رمز دار میکردند ابزارهای رمزگشایی نیز برای آنها منتشر میشد مثل بدافزار Jigsaw که به تازگی ابزار رمز گشایی آن منتشر شده است. این نواقص و باگ ها یا در نسخه های جدید بدافزار اصلاح شدند و یا بدافزار از طرف تیم طراحی کنار گذاشته میشد.

باید توجه داشته باشید که همیشه پرداخت باج به معنی آزاد سازی فایل های رمزگذاری شده نیست.

مؤسس

با وجود این که اولین Ransomware به صورت طبیعی مشاهده نشده است اما نسل آنها همچنان ادامه دارد.

CryptoLocker

CryptoLocker اولین رهبر برای Ransomware ها بود و به سرعت یک تهدید بزرگ برای اجرای قانون شد. در می سال ۲۰۱۳، اجرای قانون چند ملیتی که موجب درگیری صنایع امنیت با افراد دانشگاهی شد به بازداشت به وجود آورندگان بدافزارها و پایان آلودگی CryptoLocker منتهی شد. رایج ترین Ransomware الگوی CryptoLocker را دنبال میکند که شامل رمز کردن است و چیزی که موضوع را پیچیده تر میکند این است که در رسانه ها و اجرای قانون زمانی که اتفاقات مربوط به Ransomware ضبط و گزارش میشود به طور معمول کلمه CryptoLocker را به عنوان هم معنی برای هر Ransomware جدید یا ناشناخته که از رمز گذاری استفاده میکرد ، به کار می بردند که این موضوع ارزیابی تهدید و خطر را مشکل میکند.

Cryptowall

Cryptowall کار خود را به عنوان همزاد CryptoLocker آغاز کرد اما بعد از شکست حریف خودش (CryptoLocker) یکی از برجسته ترین گونه های به روز Ransomware شد. بعد از آن Cryptowall یکی از پیشگامان Ransomware که تهدیدی برای EU (اتحادیه اروپا) می باشد باقی ماند. نیمی از افراد ایالت مواردی از Cryptowall را گزارش می دادند به طور مثال Cryptowall همراه یک بسته سؤاستفاده گر یا ضمیمه یک ایمیل روی سیستم ها نصب میشد.

Teslacrypt

تا می سال ۲۰۱۳، Teslacrypt یکی از برجسته ترین گونه های Ransomware بود. Teslacrypt به طور عمده با بسته سؤاستفاده گر مشترک به عنوان Angler (ماهی گیر) منتشر میشد ولی در حال حاضر از بین رفته است. نویسنده های آن عملیات جنگی بد افزار را متوقف کرده اند و بازیافت کلید عمومی آن را رها کرده اند.

CTB-Locker

در اواسط سال ۲۰۱۳ مشاهده شد. Locker-CTB (علاوه بر این به عنوان Critroni هم شناخته شده است) یکی از اولین گونه های Ransomware است که از Tor برای مخفی کردن زیر بنای C&C خود استفاده میکرد. با وجود این که Locker-CTB در سال ۲۰۱۳ بسیار فعال بود اما فعالیت آن در سال ۲۰۱۳ کم رنگ تر شد. گونه آخر این نوع Ransomware ، وب سرور ها را هدف قرار داده بوده و از blockchain Bitcoin برای رساندن کلید های رمز گشایی شده به هدف ها استفاده میکردند. به طور چشم گیری در EU (اتحادیه اروپا) رسیدگی به اجرای قانون در مورد Cryptowall کم شد. Locker-CTB یکی از بدافزارهای عالی بود که صنعت خدمات مالی را تهدید میکرد.

رده بالاهای شایع

بدافزار های این خانواده که به تازگی منتشر شده اند بسیار حرفه ای عمل کرده و در آلودگی سریع عمل میکنند.

Locky

میزان آلودگی Locky که در ماه اول گزارش شد ، بین یک تا پنج کامپیوتر در هر ثانیه بود و در سه روز اول فعالیت خود حدود ۱۱۱۱۲۳ کامپیوتر را آلوده کرد. Locky بعد از این که یک بیمارستان در USA را وارد شرایط اضطراری کرد مشهور شد با این حال باج گیر Locky تنها در آغاز سال ۲۰۱۳ در اتحادیه اروپا پیگیری شد.

با توجه به یافته های Intsights که ارائه دهنده امنیت و متخصص در جاسوسی سایبری میباشد ، بد افزارهایی که اغلب بر اساس ویژگی های Locky طراحی می شدند و بازار آن ها را به عنوان بدافزار های مربوط به Locky میشناخت، بازیگران را مورد تهدید قرار میدادند. با این وجود Locky با یک مهاجم بسته نفوذی و اسپم در سراسر جهان اجرا میشود و اهداف مشخصی ندارد.

روش کار بدافزارها ارسال یک فایل doc. با ماکروهای مخرب در آن فایل می باشد و از کاربر میخواهد که ماکروها را در Microsoft Word فعال کند. وقتی که فعال شد Ransomware فایل ها را رمزگذاری میکند و پسوند Locky. را به آن ها اضافه میکند. آخرین ورژن Locky پسوند Osiris .را به فایل های رمزگذاری شده اضافه میکند و نام آن ها را تغییر میدهد برای مثال فایل test.jpg را به 2 f292feb2012a3e0_wpxan7ix–dzy9–jah27–2d22cb02021–8b72ba2a.osiris تغییر نام میدهد . بعد از رمزگذاری به قربانی یادداشتی حاوی اطلاعاتی درباره نحوه پرداخت باج ارائه میشود . پرداخت باج به طور معمول بین 2.1 تا ۰ Bitcoin) BTC) متفاوت است . نام یادداشت های این نوع باج ها به Locky Osiris تغییر کرده است و در حال حاضر نیز html.desktopOSIRIS یا bmp.desktopOSIRIS نامیده می شود. در مبارزه دیگری که اخیراً مشاهده شده است، Locky از طریق پیغام دهنده فیسبوک که به عنوان بخشی از یک حمله دو مرحله ای است ، پخش می شود.

متأسفانه اخیراً هیچ ابزار رایگان قابل دسترس برای رمزگشایی فایل هایی که به وسیله Ransomware Locky رمزگذاری شده اند وجود ندارد. تنها راهی که میتوان به وسیله آن فایل های رمزگذاری شده را دوباره به دست آورد، Backup می باشد یا اگر به طور باور نکردنی خوش شانس باشید ، از طریق copies shadow Volume (نسخه های موقت دیسک) نیز میتوانید رمز نگاری را انجام دهید .اگرچه Locky تلاش میکند که copies shadow Volume را پاک کند اما به ندرت ransomware موفق به انجام این کار نمیشود.

Crypt XXX

XXX Crypt با هر دو hit Exploit Angler و Trojan Bedep توزیع شده است که آن ها را در مرحله دوم آلودگی رها می کند. با توجه به شباهت های متعدد در مسیر حمله، محققان معتقدند که حمله کننده یکسانی پشت هر دو Angler و XXX Crypt وجود دارد.

این بدافزار اخیراً از ورژن ۱.۲ با یک الگوریتم رمزگذاری جدید و یک ماژول جدید سرقت به طوری که مهاجمان می توانند حساب بانکی شما را در صورت پرداخت نکردن باج تخلیه کنند، رونمایی کرده است.

Exploits ( سوءاستفاده کننده ها ) از طریق سوء استفاده گر نوترینو برای دریافت ۰.۳ XXX Crypto بر روی دستگاه شما که دارای عیب های Adobe Flash می باشد مورد استفاده قرار می گیرد.

Ransomware فایل ها را با CBC AES ، ۳۲۲ بایتی رمزگذاری میکنند و پسوند cryp1 .را به همه فایل های آلوده شده اضافه می کند اخیراً آنتی ویروس های زیادی آن را پاک می کنند اما هیچ رمزگشایی مؤثر صد در صدی برای فایل های رمزگذاری شده وجود ندارد.

TorrentLocker

TorrentLocker ، توسط اپراتور های خود، به عنوان CryptoLocker شناخته شده است . همینطور شبیه به نسخه های مشهور و قدیمی Ransomware می باشد . سه ورژن اول TorrentLocker دارای اشکالاتی بودند که باعث بدست آوردن مجدد فایل های رمزگذاری شده می شد. قبل از انتشار ورژن چهارم عیب های نسخه های قبل را اصلاح کردند و بعد از ارائه ورژن چهار دیگر امکان بازیابی فایل ها وجود نداشت.

Jigsaw

بدافزار Jigsaw به خاطر تصویر قاتل یک فیلم ترسناک به نام The saw که روی یادداشت های باجگیری آن نمایش داده میشد مشهور شد. یک ابزار رمزگشایی با توانایی رمزگشایی فایل های رمزگذاری شده توسط گونه های متعدد Jigsaw برای عموم مردم منتشر شد.

Cerber

نسخه ۰.۱.۲ Cerber هنوز هم منتشر می شود . تنها در حدود یک ماه ۳ Cerber به ۴ Cerber تکامل یافت و x.1.4 Cerber به Cerber x.0.5 کمتر از یک ماه تکامل و تغییر یافت . علاوه بر این در نسخه های قدیمی، بدافزارها یک پسوند چهار رقمی به فایل های رمزگذاری شده اضافه می کردند که چهارمین بخش آن مقدار MachineGuid برای کلید رجیستری رمزنگاری مایکروسافت، نرم افزار ، HKLM می باشد. فایل های راهنما به قربانیان اطلاع می داد که فایل های آنها رمزگذاری شده است و نحوه پرداخت باج را به آن ها توضیح می داد. فایل های راهنمای این ورژن همنام فایل های ورژن های قبلی hta_.XXXX_README _میباشد و همان فرمت را به ما یادآوری می کند . Cerber همچنین صفحه زمینه دستگاه آلوده را تغییر می دهد تا به قربانیان اطلاع دهد که باید آن ها باج پرداخت و تسویه کنند. همانطور که در بالا توضیح داده شد، بعد از ورژن چهار هیچ پسوند طولانی تری به وجود نیامده است و تا امروز هیچ پسوند فایل ثابت شده ای وجود نداشته است. در عوض شماره نسخه ها روی پیش زمینه تغییر یافته دستگاه ها نمایش داده میشود. علاوه بر این به نظر می رسد که آخرین نسخه نسبت به نسخه ۲.۰.۴ Cerber بهینه سازی شده است.

Crysis

اولین بار در فوریه سال ۲۰۱۳ کشف شده است. Crysis به سرعت و در عین حال بی سر و صدا در کسب و کارهای سراسر جهان در حال گسترش است. Crysis می تواند هم سیستم های MAC و هم سیستم های Windows را تحت تأثیر قرار دهد و حدود ۳۱۱ نوع فایل را در سراسر حافظه های داخلی و خارجی رمزگذاری کند و همچنین به خوبی می تواند شبکه ای را که از طریق رمزگذاری ای که ترکیبی از RSA

است به اشتراک بگذارد و بعلاوه برای اطمینان از آلودگی ، Crysis نسخه های موقت را نیز پاک می کند ، نسخه هایی که به عنوان نسخه های پشتیبان دیسک ها یا فایل های کامپیوتر به کار می رود.

به عنوان یک اقدام مقاومتی Crysis رجیستری را طوری تنظیم می کند که در آغاز راه اندازی هر سیستم اجرا شود و به محض اجراء آن هر نوع فایلی را رمزگذاری می کند (شامل فایل هایی که هیچ پسوندی ندارند) و فقط قسمت ضروری سیستم عامل و فایل های بدافزار را دست نخورده باقی می گذارد.

بعد از رمزگذاری یک فایل text با نام How to decrypt your files.txt در فولدر های desktop پراکنده میشود، اطلاعات بدست آمده در ابتدا محدود به دو آدرس ایمیل میباشد که قربانیان برای ارتباط با مجرمین سایبری میتوانند از آن ها استفاده کنند. بعد از ارسال ایمیل، قربانیان راهنمایی های بیشتری در مورد خرید ابزار رمزگشایی که برای باز کردن فایل های رمزگذاری شده مورد نیاز می باشد دریافت میکنند.

Crysis اساساً با گواهینامه های RDP و از طریق اسپم کردن ایمیل ها با صفحه های مخرب یا لینک دادن به وبسایت های خطرناک منتشر می شوند.

آخرین پیشرفت ها

اخاذی برای به خدمت گرفتن کارمند های داخلی : Delilah

Delilah برای استخدام کارمندهای داخلی از طریق مهندسی اجتماعی و اخاذی تلاش می کند و گاهی از متد های Ransomware استفاده می کند.

بدافزار Delilah قربانیان را به سایت های مخرب هدایت می کند و کامپیوتر آنان را آلوده می کند و شروع به جمع آوری اطلاعات شخصی قربانیان می کند به طوری که بتواند آن ها را دستکاری و از قربانیان اخاذی نماید.

این مجموعه اطلاعات شامل اطلاعاتی از خانواده قربانی، محل کار و همچنین عملکرد وبکم (که طرز رفتارهای قربانی را ضبط می کند) می باشد این ربات ها دارای سطح بالایی از مقررات کاری مربوط به حمله می باشند که انگیزه اخاذی را ایجاد می کنند. Delilah به محض این که ساخته شد، طعمه را به سمت کارمندهای داخلی برای جمع آوری داده های مخرب و اقدامات مختلف هدایت می کند.

در وبسایت های دوست یابی این روش اخاذی گزارش شده است که در این روش طعمه فریب خورده و فیلم های شرم آور از خودشان ضبط و ارسال می نمایند که بعداً از آنها برای اخاذی استفاده می شود. حمله کنندگان به طعمه هشدار می دهند که اگر هزینه اخاذی را پرداخت ننماید فیلم های ضبط شده آنها را در فیسبوک به اشتراک می گذارند.

حمله کنندگان Ransomware کاربران مشخصی را هدف قرار می دهند و فقط در “قالب یک شبکه” نیست بلکه امروزه این کار به منظور اخاذی مبالغ بیشتر یا هدایت کردن طعمه ها برای اقدامات پرسودتر انجام می شود.

رمزگذاری بدون هدایت و کنترل SamSam

در این حمله مهاجمان شبکه هایی را مورد هدف قرار می دهند که به اینترنت متصل نیستند. در ابتدا مهاجمان جای پایی در سازمان با اسکن کردن هدف مورد نظر برای بررسی آسیب پذیری هایش و قرار دادن آن بر روی شبکه درست میکنند. سپس مهاجم شروع به آلوده کردن دستگاه ها بدون نیاز به اتصال به شبکه می کند و کل سازمان را در همان زمان به پرداخت باج مجبور می کند. در طی سال ۲۰۱۳ SamSam به خاطر این که سازمان هایی در صنعت بهداشت و درمان شامل بیمارستان ها را مورد هدف قرار داد مورد توجه قرار گرفت.

عملکرد مشترک Ransomware های اخیر یک روش رمزگذاری پیش فرض می باشد که بدون نیاز به هدایت و کنترل (C2) انجام پذیر میباشد. عدم نیاز به زیر بنای C2 و مستقر شدن در شبکه Tor به این مبارزات این اجازه را می دهد که حرکت خود را ادامه دهند تا با موفقیت زیر بنای C2 را ویران کنند.

رمزگذاری کامل هارد – دیسک Petya

باج گیر Petya نه تنها تمام فایل هایی که روی هارد – دیسک قربانی پیدا میکند را رمزگذاری میکند بلکه اپراتور های آن از طریق رمزگذاری جدول فایل مستر (MFT) تمام محتوای هارد – دیسک را گروگان نگه می دارند. محققان لیست مشکلات متعددی در اجرای الگوریتم رمزگذاری Petya تهیه کردند و روشی که به وسیله آن کل اطلاعات رمزگذاری شده توسط Petya برگردانده میشد بدست آوردند.

حملات همگام سازی Cerber

مهاجمان در حال تحقیق در مورد روزنه های دفاعی می باشند. به محض اینکه این روزنه ها پیدا شوند مهاجمان حملات را برای سوءاستفاده از روزنه های دفاعی همگام سازی می کنند. نتیجه این راهکار دور زدن لایه های مختلف حفاظتی در بدافزارها دست نیافتنی می شود. چنین حملاتی می توانند راه حل های امنیتی ایمیل که در ۳۶۵ Office اعمال می شود را دور بزنند ، سرعت ردیابی این حملات در هنگام حمله هماهنگ توسط نرم افزار آنتی ویروس بسیار پایین است. اولین بار در فوریه سال ۲۰۱۳ منتشر شد، Cerber یکی از گسترده ترین گونه های بدافزار ها در سال گذشته می باشد. ویژگی های آن، ارسال پیام باجگیری به صورت صوتی که از API Speech Microsoft استفاده می کند و چشم پوشی از دستگاه های چندین کشور مانند روسیه، گرجستان و اوکراین می باشد. Cerber برای پنهان کردن فعالیت هایش و بلاک کردن تلاش ها از تغییر مسیر گوگل و سرویس پراکسی Tor2web برای اینکه سرور هایش پذیرای محتوا های مخرب باشند، استفاده می کند. در ایمیل ها نام دریافت کننده در عنوان ایمیل می باشد، تحویل آن ها با ظاهری قانونی می باشد، به عناوین رایج که به صورت بالقوه مورد توجه است مانند : تصاویر، جزئیات سفارش، سیاهه های مربوط به معامله، نامه های پذیرش وام و غیره لینک می دهد. Cerber درون پیام مخفی میشود، یک URL برای تغییر مسیر گوگل به کار گرفته می شود و قربانیان بی خبر را به محموله ای که روی شبکه Tor میزبان شده است هدایت می کند. با کلیک کردن روی لینک مخرب،یک فایل Word که شامل دانلود بدافزاری که همراه گونه Cerber است تحویل داده می شود.

Cerber به عنوان یک سرویس Ransomware به انجمن های محرمانه در Web Dark تبلیغ و فروخته می شود بنابر این هدف های آنها متفاوت می باشد و به این موضوع که شرکت کننده را به وابستگی بپذیرند بستگی دارد. این وابسته ها هدف و روش توزیع خود را انتخاب می نمایند و مبارزات خود را اداره می کنند و درآمد حاصل از حمله هایشان را بین خود و بوجود آورندگان Ransomware تقسیم می کنند.

Ransomware متن باز LockLock

مشاهده شده است که پایه های این بدافزار براساس Ransomware متن باز EDA2 می باشد. در ابتدا آنالیزهای حمله ها حاکی از آن بود که IP آدرس قربانیان از کشور چین است. این بدافزار از الگوریتم ۲۵۶-AES استفاده میکنند و پسوند locklock. را به انواع فایل های مورد هدف اضافه می کند. یادداشت باج در فایل READ_ME.TXT می باشد و همچنین درخواست دارد که ارتباطات قربانی با مجرمان سایبری از طریق یک آدرس ایمیل یا Skype باشد.

حمله های فیشینگ هدف دار RAA

در ماه ژوئن گذشته اولین سری های آن ساخته شد و به طور ویژه ای از زبان برنامه نویسی Jscript استفاده میکرد. گونه جدید RAA که شرکت ها را از طریق حمله های Phishing Spear (فیشینگ هدف دار ) هدف قرار می داد خیلی بیشتر از گذشته متوقف شد. این گونه، هم اکنون در شکل یک فایل پیوست Password-Protected.zip وارد می شود. این یک تکنیک قدیمی است که سیستم های ضد بدافزار را که موجب باز کردن فایل و اسکن آن در برابر محتوای مخرب می شوند را خنثی می کند. اگر چه گونه جدید با روش رمزگذاری بدون نیاز به ارتباط با سرور فرماندهی و کنترل, پیش می رود. برعکس ورژن های قدیمی تر , یادداشت باج به زبان روسیه ای نوشته می شود و در آن مبلغ مشخصی درخواست نمیشود.

تهدید از سمت کشور رومانی NoobCrypt

گونه جدیدی وجود دارد که ظاهراً رمز عبور یکسانی برای همه قربانیانش استفاده می کند که این خود یک مشکل است. این موضوع به برخی از محققان این اجازه را می دهد که لیستی از کلید های رمزگشایی که وابسته به رمز عبور است را ایجاد کنند.

وقتی که صفحه نمایش قفل می شود، یادداشت باج فلش میزند تا اعلام کند که در کشور رومانی ساخته شده است. مبلغ باج ، محدودیت زمانی و آدرس Bitcoin مشخص بر مبنای هر قربانی برای رهایی آن مشخص می شود.

مشابه Cerber به نظر می رسد ۰.۵ Razy

در جولای گذشته، یک گونه Ransomware به وجود آمد که ویژگی متن – به – گفتار شبیه به Cerber در آن دیده شد. Razy فایلها را با استفاده از AES رمزگذاری می کرد قبل این که به پسوند Razy. به فایل های قفل شده اضافه شود. گونه جدیدی از Razy با عنوان 0.5 Razy از شیوه یادداشت بدافزار Jigsaw الهام می گیرد که تقاضا می کند ۱۰ یورو را از طریق PaySafeCard (کارت امن پرداخت) پرداخت کند. یادداشت باج اگر چه یک تهدید نرم را انتشار می دهد اما این موضوع مورد توجه قرار می گیرد که برخالف Jigsaw ، Razy فایل های رمزگذاری شده را پس از تعیین محدودیت زمانی پاک نمی کند.

بر اساس EDA2 Fantom

Fantom گونه ای است که اساس آن باج گیر متن – باز EDA2 می باشد. پس از تحقیق های بسیار در اواخر آگوست ۲۰۱۳ منتشر شد. گونه جدید آن پس از چند آپدیت متوقف شد. در حال حاضر Fantom تمایل به دنبال کردن نسخه هایی از Ransomware که فایل ها را بدون اتصال به Control & Command برای داشتن کلیدها دارد. این گونه بروزرسانی شده شبکه را برای به اشتراک گذاشتن سرشماری ها اضافه می کند و همچنین مقدار باج هر قربانی که بستگی به فایل های مورد هدف قرار داده شده قربانی دارد نمایش می دهد.

Ransomware برای اندروید Dogspectus

در اینجا یک بسته سوءاستفاده گر که برای رساندن بدافزار به دستگاه های اندرویدی استفاده میشود وجود دارد. این بسته از ابزارهای آسیب پذیر متعددی برای این که به آرامی بدافزار را بر روی پیش زمینه تبلت یا گوشی قربانی نصب کند استفاده می کند. وقتی که دستگاه اندرویدی در محیط آزمایشگاه در حال تست بود یک روش حمله جدیدی کشف شد که با باجگیری مواجه شد که از تبلیغی که شامل JavaScript لود شده از یک صفحه وب بود وارد دستگاه شده بود. در طول این حمله دستگاه باکس دیالوگ “Permissions Application“ دسترسی برنامه را که به طور کلی نصب یک اپلیکیشن اندروید را پیش می برد را نمایش نمی دهد.

Shade (aka Encoder.858 , aka Troldesh)

Shade یک خانواده از رمزگذاران Ransomware است که در اوایل سال ۲۰۱۳ ظهور کردند. Shade از اسپم مخرب یا بسته های سوءاستفاده گر به عنوان مسیرهای آغازین حمله استفاده می کند. دومین متد پرخطر است زیرا قربانی نیاز نیست هیچ فایلی را باز کند بلکه تنها با مشاهده یک وب سایت آلوده فریب می خورد. زمانی که بدافزار به سیستم کامپیوتر قربانی نفوذ می کند، Trojan یک کلید رمزگذاری از سرور (C&C) مجرمان درخواست می کند و یا اگر سرور غیر قابل دسترس باشد از یکی از کلید های از پیش جاسازی شده استفاده می کند. این به این معنی است که حتی اگر PC به اینترنت متصل نباشد دستورالعمل های Ransomware ، آن را در سیستم به صورت آنی فراهم می کنند. به محض شروع کار، این بدافزار فایل های شخصی ذخیره شده روی درایوهای کامپیوتر را رمزگذاری می کند و درایورهای شبکه را ضمیمه می کند. این بدافزار از یک رمزگذاری ترکیبی بسیار قوی با یک کلید بزرگ (۳۰۷۲-RSA) استفاده می کند. وقتی که بدافزار یک فایل را رمزگذاری می کند پسوند ransom_more_no. را به فایل اضافه خواهد کرد. به محض اینکه بدافزار رمزگذاری همه فایل ها را تمام کرد، فایلی با نام README.txt و با محتوای چگونگی رمزگشایی تمام فایل های رمزگذاری شده ایجاد می کند.

باج گیر ransom_more_no) Shade) تقاضای پرداخت در bitcoin را برای گرفتن کلیدی که با آن فایل ها را رمزگشایی کنند دارد. این مهم است که بدانید اخیراً رمزگشایی فایل های ransom_more_no. بدون کلید خصوصی و رمزگشایی برنامه امکان پذیر نیست. بدلیل طولانی بودن طول کلیدهای این بدافزار استفاده از متد brute force (نیروی بی رحم) راه حل مناسبی نیست. ransom_more_no گونه ای از باج گیر Shade است که موجب آلودگی می شود. تمام ورژن های سیستم عامل های متداول مانند ویندوز ۱۰ , ۸ , ۷ , Vista , xp را تحت تأثیر قرار می دهد. زمانی که ویروس یک کامپیوتر را آلوده می کند از دایرکتوری های (فهرست راهنما) سیستم برای ذخیره کردن فایل های خودش استفاده می کند. برای اینکه باج گیر ransom_more_no به صورت خودکار هروقت که شما کامپیوترتان را روشن میکنید اجرا شود این باج گیر یک رجیستری میسازد که این ریجستری را وارد Windows می کند.

Popcorn Time

در ابتدا توسط MalwareHunterTeam کشف شد. باج گیر Popcorn Time جدید طوری طراحی شده است که به قربانی یک راه قانونی برای بدست آوردن کلید رمزگشایی رایگان برای فایل ها و فولدر های رمزگذاری شده می دهد. باج گیر از کاربر درخواست می کند که یک BTC برای رمزگشایی فایل ها روی کامپیوترشان پرداخت کنند و یا این که باج گیر را به دو کاربر دیگر انتشار دهد که باج را پرداخت کنند. همچنین یک لینک آنلاین را در یادداشت باج فراهم می کند که کاربران دیگر بتوانند آن فایل را از طریق Tor دانلود کنند. این باج گیر به قربانیان کمتر از ۷ روز اجازه می دهد که مبلغ باج را پرداخت کنند در غیر این صورت امکان دارد فایل های آن ها پاک شود. منبع این باج گیر به نظر می رسد که هنوز از بین نرفته است. وقتی که کاربر کد رمزگشایی را چهار بار اشتباه وارد کند همه فایل هایش حذف خواهند شد. به محض اینکه باج گیر Popcorn Time سیستم را آلوده کرد به بررسی و چک کردن سیستم می پردازد تا متوجه بشود که پیش از این روی این سیستم اجرا شده است یا خیر و این کار را با چک کردن فایل هایی که پس از پاک کردن فایل ها به جا گذاشته است انجام می دهد. به طور مثال اگر قابل اجرا شده باشد به کار خود پایان می دهد و و اگر اجرا نشده باشد عکس های مختلف را برای پیش زمینه دانلود میکند و شروع به رمزگذاری فایل ها با استفاده از ۲۵۶-AES می نماید. به فایل های رمزگذاری شده پسوند filock .یا kok. اضافه می شود.

با وجود اینکه اطلاعات رمزگذاری شده اند باج گیر یک صفحه نمایش جعلی که وانمود می کند برنامه در حال نصب است را نمایش می دهد. به محض این که رمزگذاری پایان یافت باج گیر دو یادداشت باج با نام های html.files_your_restore و txt.files_your_restore ذخیره خواهد کرد و سپس به صورت خودکار یادداشت های باج Html ای که درخواست یک Bitcoin دارد را نمایش می دهد. آخرین ورژن این باج گیر فایل هایی را که در My Documents ، My Pictures و My Musics و دسکتاپ قرار دارند را رمزگذاری می کند.

آمار

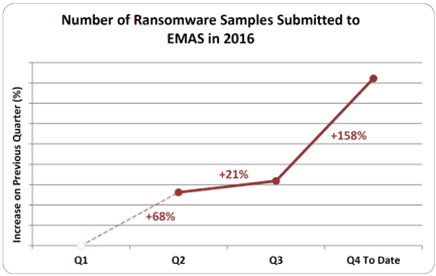

ایالات متحده آمریکا، اتحادیه اروپا و اشخاص ثالث نمونه های بدافزارها را به Europol( پلیس اروپا) برای آنالیز کردن در سیستم آنالیز بدافزار Europol) EMAS² ) ارائه می دهند. گراف زیر درصد افزایش نمونه های باج گیر ها را که در بازه زمانی سه ماه در سال ۲۰۱۳ ارائه شده را نشان می دهد. در سه ماه چهارم یک افزایش منحصر به فردی نسبت به شمار ارسال های سه ماهه های قبلی وجود دارد.

در این مطلب خانواده های باج گیری که در زیر لیست شده اند سهم بیشتری را در حجم ارسالی داشته اند :

Locky ∙

Troldesh ∙

Cerber ∙

CryptoLocker ∙

Cryptowall ∙

۳ (EMAS (Solution Analysis Malware Europol به صورت پویا عمل می کند.

solution Analysis Malware automated ابزاریست که نمونه های بدافزار های ارسالی توسط اعضای ایالات و اشخاص ثالث را در محیط Sendbox کنترل شده ای اجرا می کند. همه اطلاعاتی که دریافت می شود در پایگاه داده مرکزی ذخیره می شود.

پروژه نه به باج دادن به باج گیر

پروژه No More Ransom یک طرح مشترک بین اجرا کننده قانون و بخش خصوصی برای مبارزه با باج گیر ها از طریق ساختن پورتال آنلاین با هدف کاهش قربانیان و آگاه سازی عموم مردم درباره خطرات باج گیر ها می باشد. این پروژه به طور رسمی در حوالی سال ۲۰۱۳ شروع شد. شرکای بیشتری به پروژه اضافه شده اند. انتظار می رود که با اضافه شدن شرکای جدید بیشتر ، روند پیشرفت ابزار و زبان های متفاوت ادامه پیدا کند. اولین شرکاء تأسیس پروژه ، (Police Dutch) پلیس هلند، مرکز جرم های سایبری اروپا (Europol ، (آزمایشگاه Kaspersky) Lab Kaspersky) و Security Intel بودند. بعد از سه ماه از شروع پروژه ، مراکز اجرایی قانون بیشتر از ۲۰ کشور برای این که در این طرح شرکت کنند قرارداد بستند، از جمله بوسنی و هرزگوین، بلغارستان، کلمبیا، فرانسه، مجارستان، ایرلند، ایتالیا، لتونی، لیتوانی، پرتغال، اسپانیا، سوئیس و بریتانیا. European Commission (کمیسیون اروپایی) و Eurojust نیز به آنها پیوستند. در دور دوم، شرکای دولتی و خصوصی در پانزدهم ماه دسامبر رسماً به این پروژه پیوستند. پورتال آنلاین در حال حاضر به زبان های هلندی، روسی، فرانسوی، ایتالیایی، پرتغالی و انگلیسی در دسترس است. ترجمه به زبان های بیشتر در حال حاضر در دست اقدام است و اقدامات آنها بسیار زود دنبال خواهد شد.

پورتال با هدف کمک به قربانیان در برگرداندن اطلاعاتشان بدون اینکه بعد از حمله های باج گیر مجبور باشند به مجرمان سایبری وجهی پرداخت کنند ساخته شده است. کاربران می توانند ابزار های رمزگشایی که براساس خطاهای اقدامات مجرمان، مهندسی معکوس الگوریتم ها، اقدامات اجرای قانون، یا اطلاعات به بیرون درز شده توسط مجرمان اینترنتی ساخته شده است را دانلود کنند. قربانیان فقط کافیست که دو عدد از فایل های قفل شده و یادداشت باج را برای اینکه راه حل های رمزگشایی قابل دسترس را چک کند آپلود کند. این پروژه همچنین اطلاعات پیشگیری و لینک هایی که جرایم اینترنتی را به نیروهای پلیس ملی مربوط می باشد را گزارش می دهد و فراهم می کند.

راهنمایی ها و توصیه ها

چطور از آلودگی وسایل الکترونیکی تان به ransomware جلوگیری کنید

| |

| روی پیوست ها ، علامت ها و لینک ها بدون دانستن اینکه مبدأ آن ها واقعی است کلیک کنید. چیزی که به نظر می رسد این است که یک تبلیغ بی ضرر یا عکس دقیقاً می تواند شما را به یک وبسایت که نرم افزار مخرب دانلود شده هدایت می کند. همین اتفاق زمانی که پیوست ها را در ایمیل هایی که از منابع نامشخص دریافت میکنید باز میکنید اتفاق می افتد. | نرم افزار های خودتان را به طور مرتب به روز رسانی کنید. بسیاری از آلودگی های بدافزار در نتیجه سوءاستفاده مجرمان از خطاهای موجود در نرم افزار است (مرورگرهای وب، سیستم عامل ها، ابزار های رایج و غیره). به روزرسانی می تواند به دستگاه ها و فایل های شما کمک کند که ایمن بمانند. |

| برنامه های موبایل را از ارائه دهندگان یا منابع ناشناخته نصب کنید. همیشه و فقط از منابع رسمی و مطمئن برنامه ها را دانلود کنید. در تنظیمات دستگاه اندروید خود همیشه گزینه منابع ناشناخته را غیر فعال کنید و گزینه بررسی اپلیکیشن را چک کنید. | از نرم افزار آنتی ویروس استفاده کنید. نرم افزار های آنتی ویروس (AV) و Firewall را روی دستگاه های خودتان نصب کنید وآن ها را به روز رسانی شده نگه دارید. AV می تواند کمک کند که کامپیوتر شما از رایج ترین بدافزار ها در امان بماند. شما می توانید به راحتی امکانات رایگان را در بازار پیدا کنید. |

| هر چیزی را که داده شد، بگیرید. اگر یک وبسایت به شما هشدار داد که نرم افزار منسوخ است ، درایورها یا کدک های (برنامه هایی که اطلاعات شما را رمزگذاری و از رمز در می آورد) نصب شده روی کامپیوتر شما به طور کامل به آن اعتماد نمی کند. برای مجرمان کار بسیار ساده ای است که آرم های شرکت ها و نرم افزار ها را جعل کنند. اگر نرم افزار شما واقعاً منسوخ باشد یک سرچ سریع در وب می تواند به شما جواب آن را بگوید. | نرم افزار را فقط از وبسایت های مطمئن جستجو و دانلود کنید. از منبع های رسمی و وبسایت های مطمئن استفاده کنید تا نرم افزارتان را با آخرین نسخه های امنیتی که منتشر شده است دریافت کنید. |

| نرم افزار نامطمئن یا ناشناخته را نصب یا اجرا کنید. اگر شما نمیدانید برنامه ها یا اپلیکیشن ها از کجا آمده اند آن ها را روی کامپیوترتان نصب نکنید. برخی از بخش های بدافزار در پیش زمینه برنامه هایی که سعی می کنند اطلاعات شخصی را به سرقت ببرند نصب می شوند. برای اطلاعات بیشتر در این باره برگه اطلاعاتمان را روی Theft Identity نگاه کنیم. | به صورت منظم از اطلاعاتی که روی کامپیوترتان است بک آپ بگیرید. پشتیبان اطلاعات به طور کامل باعث می شود وقتی شما می خواهید اطلاعات کامپیوترتان را برگردانید در وقت و هزینه شما صرفه جویی می شود. حتی اگر کامپیوتر شما توسط باج گیر آلوده شود، شما همچنان قادر خواهید بود به اطلاعات شخصی تان (عکس ها، لیست مخاطبین و غیره) از کامپیوتر دیگری دسترسی داشته باشید. راه حل های بکاپ گیری اطلاعات با کیفیت بالا در اینترنت به صورت رایگان قابل دسترس است. |

| هیچ پولی را پرداخت نکنید. پرداخت تضمین نمی کند که مشکل شما حل خواهد شد و شما قادر خواهید بود که دوباره به فایل هایتان دسترسی پیدا کنید. درواقع شما از کسب و کار و تأمین مالی فعالیت های غیر قانونی آن ها حمایت می کنید. | آن (حمله) را گزارش دهید. اگر شما قربانی باج گیر ها شده اید بلافاصله آن را به پلیس محلیتان و درگاه پرداخت درگیر گزارش دهید. به مسئولین اطلاعات بیشتری بدهید زیرا آن ها به طور تأثیرگذاری می توانند زیرساخت جنایتکاری را مختل کنند. |

| با تهیه کننده آنتی ویروستان درمورد اینکه چطور قفل دستگاهتان را باز کنید و آلودگی را از بین ببرید مشورت کنید. وبسایت ها و وبلاگ های رسمی متعددی با دستورالعمل های بدون خطر نحوه پاک کردن انواع بدافزار ها از دستگاه الکترونیکی شما وجود دارد. |

ممنون از مطلب علمی که گذاشتید

اگر چند سال پیش در این حوزه مطالعه کرده بودیم احتیاط بیشتری در بازکردن فایلهای ناشناس انجام می شد

و اطلاعاتمان رمزگذاری و بعد نابود نمی شد.

اگر در این زمینه مشاوره لازم شد می توانیم از خدمات شما استفاده کنیم؟

درود بر شما

خدمات مشاوره در زمینه امنیت شبکه و بازیابی اطلاعات ناشی از حملات باج افزارها توسط تیم امنیت شبکه پیوست قابل ارائه می باشد .

برای دریافت اینگونه خدمات می توانید با این واحد در گروه نرم افزاری پیوست در تماس باشید